Versorgungsketten umfassen Unternehmen, Menschen, Aktivitäten, Informationen und Ressourcen. Aufgrund ihrer komplexen Interaktionen mit dem Anlagenbetrieb, Mitarbeitern, Kunden, Spediteuren usw. sind sie besonders anfällig. Es ist nicht immer einfach, die entlang der Versorgungskette implementierten Sicherheitsverfahren zu verstehen oder zu kontrollieren.

Aus rechtlicher Sicht wird Einkäufern dadurch das Leben schwer gemacht, da sie die Sicherheitspraktiken von Anbietern in ihre eigenen Risikoprofile aufnehmen. In einem bekannten Fall, der vor einigen Jahren für großes Aufsehen sorgte, war der US-amerikanische Einzelhandelsriese Target gezwungen, zweistellige Millionenbeträge in Dollar bei gerichtlichen Vergleichen zu zahlen und für weitere Kosten aufzukommen, nachdem Cyberkriminelle die Netzwerk-Zugangsdaten eines Klimaanlagenherstellers genutzt hatten, um die persönlichen Daten von etlichen Millionen Kredit- und Debitkarteninhabern zu stehlen.

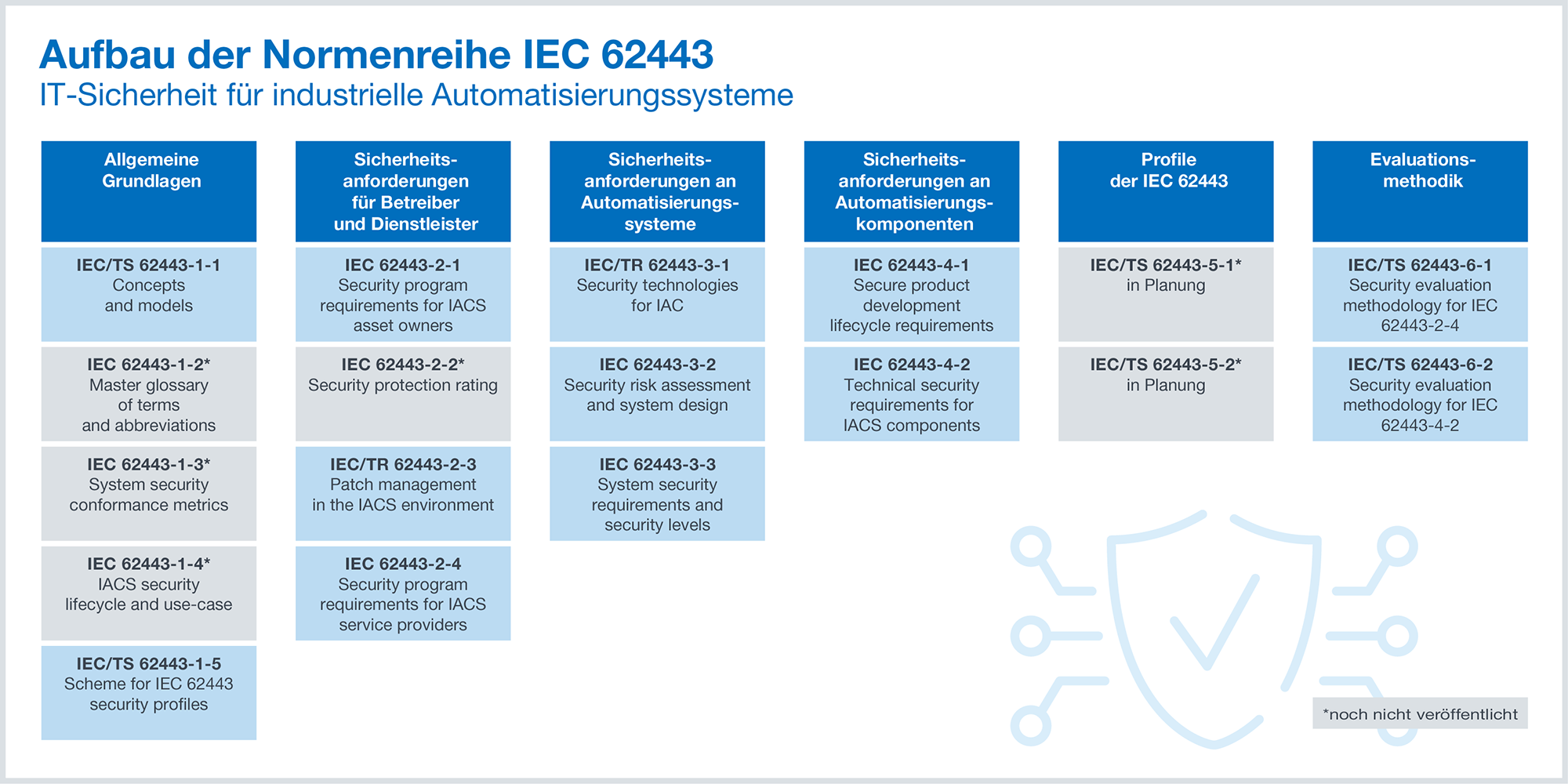

Mitunter ist es für Leiter von Versorgungsunternehmen und für Sicherheitsexperten schwierig festzustellen, wo sie anfangen sollen. Internationale Normen und die Konformitätsbewertung sorgen für Rahmenbedingungen basierend auf Best Practices und den übereinstimmenden Meinungen von führenden Experten auf der ganzen Welt. Es ist jedoch überaus wichtig, die richtigen auszuwählen, um die Risiken zu minimieren.

IT-Systeme, wie sie in Regierungsbehörden oder in Unternehmenszentralen eingesetzt werden, erfordern beispielsweise unterschiedliche Lösungen für cyber-physische Systeme wie etwa das Stromnetz, bei dem operative Technologien (OT) verwendet werden.